GhostTouch – kontaktlos das Handy kapern

Sicherheitsforschung am Fachbereich: Gezielte Angriffe auf Touchscreens sind möglich

09.02.2022

Um eine Schadsoftware auf einem Smartphone zu installieren ist normalerweise eine Aktion des Benutzers oder der Benutzerin, wie z.B. das versehentliche Klicken auf einen Link, notwendig. Forschenden des Fachbereichs Informatik an der TU Darmstadt und der Zhejiang-Universität ist es nun jedoch gelungen, Smartphones durch imitierte Berührungen auf dem Touchscreen fernzusteuern.

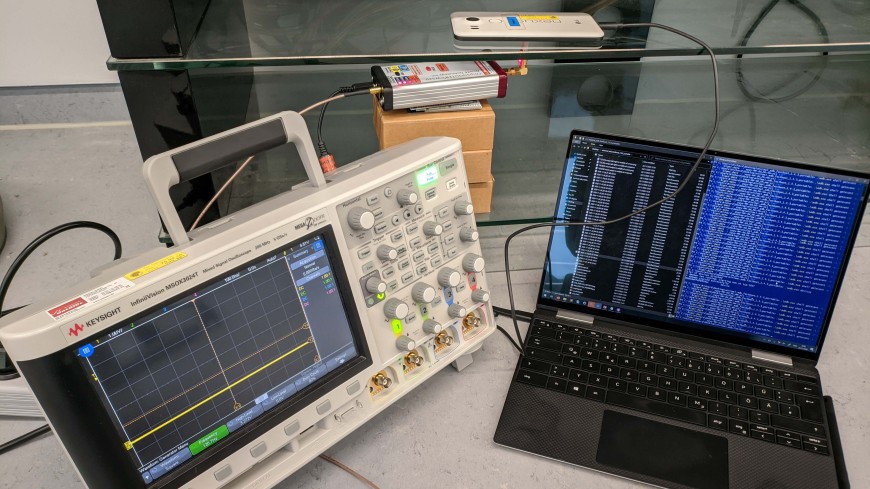

In einem internationalen Forschungsprojekt ist es Forschenden im Fachgebiet System Security Lab an unserem Fachbereich und der chinesischen Zhejiang-Universität in Hangzhou zum ersten Mal gelungen, gezielte Angriffe auf kapazitative Touchscreens durchzuführen. Mit dem sogenannten „GhostTouch“ konnten sie durch elektromagnetische Interferenzen (EMI) Berührungen auf dem Display imitieren und so das Smartphone fernsteuern. In drei verschiedenen Angriffsszenarien ließen sich neun von zwölf getesteten SmartphoneModelle manipulieren.

Um den Angriff zu realisieren, musste das Forschungsteam zwei wesentliche technische Herausforderungen überwinden: Erstens die Schwierigkeit, den Touchscreen überhaupt durch elektromagnetische Interferenzen zu beeinflussen und zweitens vorhersagbare und kontrollierbare Berührungen zu erzeugen. „Bei unseren Angriffen haben wir die Leistung der EMI-Sendeantenne, die Signalfrequenz und die Distanz zum Handydisplay variiert, um mit der passenden Signalstärke Berührungen wie Tippen oder Wischen auszulösen“, erklärt Richard Mitev, Doktorand am System Security Lab.

Ausgeführte Angriffe auf Touchscreens

Um gleichzeitig steuerbare Berührungen zu erzielen, haben die Forschenden im Vorfeld die Bildschirme der getesteten Smartphone-Modelle gründlich untersucht. Jedem Gerätemodell liegen bestimmte Bewegungsmuster für Aktionen wie Entsperren, Auswählen oder Scrollen zugrunde. Durch die exakte Abstimmung der Parameter des elektromagnetischen Signals konnten diese Bewegungsmuster mit gezielt positionierten Berührungen nachgeahmt werden.

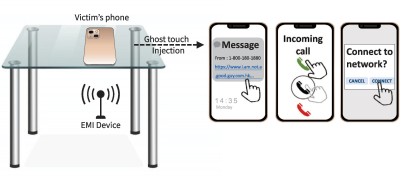

Mit Hilfe des „GhostTouchs“ und den damit gefälschten Berührungen konnten verschiedene Angriffsszenarien realisiert werden. Dazu zählt das Einschleusen von Malware. Kennt der Angreifer die Telefonnummer seines Opfers, kann er z.B. eine Nachricht, die einen bösartigen Link enthält schicken. Zeigt das Telefon eine Benachrichtigung für die eingegangene Nachricht an, kann der Angreifer mit dem „GhostTouch“ die Benachrichtigung öffnen und den Link anklicken, um etwa die im Link enthaltene Malware runterzuladen.

Darüber hinaus kann der Angreifende über WiFi oder Bluetooth eine heimtückische Verbindung herstellen. So kann er das Handy etwa mit einer Bluetooth-Maus steuern oder einen Man-in-the-Middle-Angriff durchführen, mit dem z.B. die Kommunikation abgefangen werden kann. Im dritten Szenario nimmt der Angreifer über „GhostTouch“ einen Anruf entgegen, so dass damit ein Lauschangriff gestartet und das Opfer abgehört werden kann.

Aufpassen, moderne Touchscreens sind angreifbar

Obwohl die modernen Bildschirme gründlichen elektromagnetischen Tests unterzogen werden und über ein abschirmendes Anti-Interferenz-Design verfügen, konnten auf neun der zwölf getesteten Smartphone-Modelle gezielte, kontaktlose Berührungen erzeugt und somit Angriffe realisiert werden. Dies zeigt, dass die Funktionalität selbst modernster Touchscreens unter bestimmten Voraussetzungen und mit der richtigen Ausrüstung manipuliert werden kann und man ihnen nicht blind vertrauen darf. Vorgestellt werden die Forschungsergebnisse auf der diesjährigen USENIX Security Konferenz zwischen dem 10. und 12. August in Boston, USA.